Portada » Informática » Implementación y Mitigación de Amenazas en Seguridad de Redes Capa 2 y WLAN

Implementación y Mitigación de Amenazas en Seguridad de Redes Capa 2 y WLAN

Cuestionario de Seguridad de Redes Capa 2 y WLAN

Sección 1: Seguridad de Capa 2 y Mitigación de Ataques

1. ¿Qué ataque de capa 2 resultará en que los usuarios legítimos no obtengan direcciones IP válidas?

- Suplantación de ARP

- Hambre de DHCP

- Suplantación de direcciones IP

- Inundación de direcciones MAC

2. ¿Qué plan de mitigación es mejor para frustrar un ataque DoS que está creando un desbordamiento de tabla de direcciones MAC?

- Inhabilite el DTP.

- Inhabilite el STP.

- Habilite la seguridad del puerto.

- Coloque los puertos no utilizados en una VLAN no utilizada.

3. ¿Qué tres productos de Cisco se enfocan en soluciones de seguridad de punto final? (Elija tres.)

- Dispositivo de sensor IPS

- Dispositivo de seguridad web

- Dispositivo de seguridad de correo electrónico

- Dispositivo VPN SSL/IPsec

- Dispositivo de seguridad adaptable

- Dispositivo NAC

4. ¿Verdadero o Falso?

En el estándar 802.1X, el cliente que intenta acceder a la red se conoce como el suplicante (supplicant).

- Verdadero

- Falso

5. ¿Qué método de autenticación almacena nombres de usuario y contraseñas en el router y es ideal para redes pequeñas?

- AAA basado en servidor sobre TACACS+

- AAA local sobre RADIUS

- AAA basado en servidor

- AAA local sobre TACACS+

- AAA local

- AAA basado en servidor sobre RADIUS

Explicación: En una red pequeña con pocos dispositivos de red, la autenticación AAA se puede implementar con la base de datos local y con los nombres de usuario y contraseñas almacenados en los dispositivos de red. La autenticación usando el protocolo TACACS+ o RADIUS requerirá servidores ACS dedicados, aunque esta solución de autenticación se escala bien en una red grande.

6. ¿Qué representa una práctica recomendada con respecto a los protocolos de detección como CDP y LLDP en dispositivos de red?

- Habilite CDP en dispositivos perimetrales y habilite LLDP en dispositivos interiores.

- Utilice el LLDP estándar abierto en lugar de CDP.

- Utilice la configuración predeterminada del router para CDP y LLDP.

- Inhabilite ambos protocolos en todas las interfaces donde no son necesarios.

Explicación: Ambos protocolos de descubrimiento pueden proporcionar a los atacantes información de red confidencial. No se deben habilitar en los dispositivos perimetrales y deben deshabilitarse globalmente o por interfaz si no son necesarios. CDP está habilitado de forma predeterminada.

7. ¿Qué protocolo se debe utilizar para mitigar la vulnerabilidad del uso de Telnet para administrar de forma remota los dispositivos de red?

- SNMP

- TFTP

- SSH

- SCP

Explicación: Telnet utiliza texto sin formato para comunicarse en una red. El nombre de usuario y la contraseña se pueden capturar si se intercepta la transmisión de datos. SSH cifra las comunicaciones de datos entre dos dispositivos de red. TFTP y SCP se utilizan para la transferencia de archivos a través de la red. SNMP se utiliza en soluciones de administración de red.

8. ¿Qué declaración describe el comportamiento de un Switch cuando la tabla de direcciones MAC está llena?

- Trata las tramas como unidifusión desconocida e inunda todas las tramas entrantes a todos los puertos en el Switch.

- Trata las tramas como unidifusión desconocida e inunda todas las tramas entrantes a todos los puertos a través de los switches múltiples.

- Trata las tramas como unidifusión desconocida e inunda todas las tramas entrantes a todos los puertos dentro de la VLAN local.

- Trata las tramas como unidifusión desconocida e inunda todas las tramas entrantes a todos los puertos dentro del dominio de colisión.

Explicación: Cuando la tabla de direcciones MAC está llena, el Switch trata la trama como un unicast desconocido y comienza a inundar todo el tráfico entrante a todos los puertos solamente dentro de la VLAN local.

9. ¿Qué dispositivo se considera un suplicante (supplicant) durante el proceso de autenticación 802.1X?

- El router que está sirviendo como el gateway predeterminado.

- El servidor de autenticación que está realizando la autenticación de cliente.

- El cliente que está solicitando autenticación.

- El conmutador que controla el acceso a la red.

Explicación: Los dispositivos implicados en el proceso de autenticación 802.1X son los siguientes:

- El suplicante, que es el cliente que está solicitando acceso a la red.

- El autenticador, que es el Switch al que el cliente se está conectando y que está controlando realmente el acceso a la red física.

- El servidor de autenticación, que realiza la autenticación real.

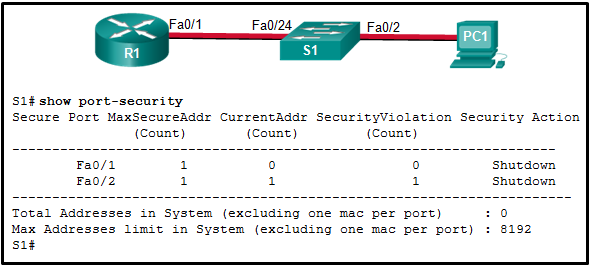

10. Consulte la exposición. El puerto Fa0/2 ya se ha configurado correctamente. El teléfono IP y el PC funcionan correctamente. ¿Qué configuración del switch sería más apropiada para el puerto Fa0/2 si el administrador de la red tiene los siguientes objetivos?

Nadie puede desconectar el teléfono IP o el PC y conectar algún otro dispositivo cableado.

Si se conecta un dispositivo diferente, se apaga el puerto Fa0/2.

El Switch debe detectar automáticamente la dirección MAC del teléfono IP y del PC y agregar esas direcciones a la configuración en ejecución.

- SWA(config-if)# switchport port-security

SWA(config-if)# switchport port-security mac-address sticky - SWA(config-if)# switchport port-security

SWA(config-if)# switchport port-security maximum 2

SWA(config-if)# switchport port-security mac-address sticky

SWA(config-if)# switchport port-security violation restrict - SWA(config-if)# switchport port-security mac-address sticky

SWA(config-if)# switchport port-security maximum 2 - SWA(config-if)# switchport port-security

SWA(config-if)# switchport port-security maximum 2

SWA(config-if)# switchport port-security mac-address sticky

Explicación: El modo predeterminado para una violación de seguridad del puerto es apagar el puerto, por lo que el comando switchport port-security violation shutdown no es necesario. El comando switchport port-security se debe ingresar sin opciones adicionales para habilitar la seguridad del puerto. A continuación, se pueden agregar opciones de seguridad de puerto adicionales.

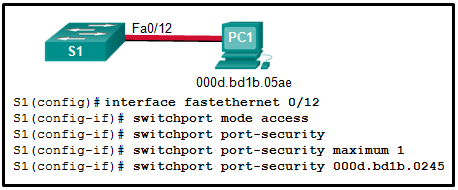

11. Consulte la exposición. La seguridad del puerto se ha configurado en la interfaz Fa 0/12 del Switch S1. ¿Qué acción ocurrirá cuando el PC1 se asocia al Switch S1 con la configuración aplicada?

- Las tramas de PC1 se reenviarán ya que falta el comando switchport port-security violation.

- Las tramas de PC1 se reenviarán a su destino y se creará una entrada de registro.

- Las tramas de PC1 se reenviarán a su destino, pero no se creará una entrada de registro.

- Las tramas de PC1 harán que la interfaz se apague inmediatamente y se registrará una entrada.

- Las tramas de PC1 se descartarán y no habrá registro de la violación.

- Las tramas de PC1 se descartarán y se creará un mensaje de registro.

Explicación: Se ha introducido la configuración manual de la única dirección MAC permitida para el puerto fa0/12. PC1 tiene una dirección MAC diferente y, cuando se conecta, hará que el puerto se apague (la acción predeterminada), se cree automáticamente un mensaje de registro y se incremente el contador de violaciones. Se recomienda la acción predeterminada de apagado porque la opción de restricción podría fallar si hay un ataque en curso.

12. ¿Qué tipo de ataque de salto de VLAN se puede prevenir designando una VLAN no utilizada como la VLAN nativa?

- Suplantación de DHCP

- Hambre de DHCP

- Etiquetado doble VLAN

- Suplantación de DTP

Explicación: La suplantación de mensajes DTP fuerza un switch al modo de enlace troncal como parte de un ataque de salto de VLAN, pero el etiquetado doble VLAN funciona incluso si se inhabilitan los puertos troncales. Cambiar la VLAN nativa del valor predeterminado a una VLAN no utilizada reduce la posibilidad de este tipo de ataque. La suplantación de DHCP y el hambre de DHCP aprovechan las vulnerabilidades en el intercambio de mensajes DHCP.

13. Un administrador de red está configurando DAI (Inspección ARP Dinámica) en un Switch con el comando ip arp inspection validate src-mac. ¿Cuál es el propósito de este comando de configuración?

- Comprueba la dirección MAC de origen en el encabezado Ethernet contra las ACL ARP configuradas por el usuario.

- Comprueba la dirección MAC de origen en el encabezado Ethernet contra la tabla de direcciones MAC.

- Verifica la dirección MAC de origen en el encabezado Ethernet contra la dirección MAC del remitente en el cuerpo ARP.

- Verifica la dirección MAC de origen en el encabezado Ethernet contra la dirección MAC de destino en el cuerpo ARP.

Explicación: DAI se puede configurar para comprobar si hay direcciones MAC e IP de destino o de origen:

- MAC de destino – Verifica la dirección MAC de destino en el encabezado Ethernet contra la dirección MAC de destino en el cuerpo ARP.

- MAC de origen – Verifica la dirección MAC de origen en el encabezado Ethernet contra la dirección MAC del remitente en el cuerpo ARP.

- Dirección IP: Comprueba el cuerpo ARP en busca de direcciones IP no válidas e inesperadas, incluidas las direcciones 0.0.0.0, 255.255.255.255 y todas las direcciones de multidifusión IP.

14. ¿Qué dos comandos se pueden utilizar para habilitar la protección BPDU en un Switch? (Elija dos.)

- S1(config)# BPduguard default

- S1(config-if)# spanning-tree portfast bpduguard

- S1(config)# spanning-tree portfast bpduguard default

- S1(config-if)# habilitar bpduguard de árbol de expansión

- S1(config-if)# spanning-tree bpduguard enable

Explicación: La protección BPDU se puede habilitar en todos los puertos habilitados para PortFast usando el comando de configuración global spanning-tree portfast bpduguard default. Alternativamente, la protección BPDU se puede habilitar en un puerto habilitado para PortFast a través del uso del comando de configuración de interfaz spanning-tree bpduguard enable.

15. Como parte de la nueva política de seguridad, todos los switches en la red se configuran para aprender automáticamente las direcciones MAC para cada puerto. Todas las configuraciones en ejecución se guardan al inicio y al cierre de cada día laborable. Una tormenta severa causa un corte de energía prolongado varias horas después del cierre del negocio. Cuando los Switches se ponen de nuevo en línea, se conservan las direcciones MAC aprendidas dinámicamente. ¿Qué configuración de seguridad de puerto habilitó esto?

- Direcciones MAC seguras automáticas

- Direcciones MAC seguras dinámicas

- Direcciones MAC estáticas seguras

- Direcciones MAC seguras persistentes (sticky)

Explicación: Con el direccionamiento MAC seguro persistente (sticky), las direcciones MAC se pueden aprender dinámicamente o configurar manualmente y luego se guardan en la tabla de direcciones y se agregan al archivo de configuración en ejecución. En contraste, el direccionamiento MAC seguro dinámico solo guarda las direcciones MAC aprendidas dinámicamente en la tabla de direcciones (se pierden al reiniciar).

Sección 2: Redes Inalámbricas (WLAN)

16. ¿Qué tipo de trama de administración puede ser difundida regularmente por un AP?

- Autenticación

- Solicitud de sonda

- Respuesta de sonda

- Faro (Beacon)

Explicación: Las balizas (beacons) son la única trama de administración que puede ser difundida regularmente por un AP. El sondeo, la autenticación y las tramas de asociación se utilizan solamente durante el proceso de asociación (o reasociación).

17. ¿Cuáles son los dos métodos que son utilizados por una NIC inalámbrica para descubrir un AP? (Elija dos.)

- Entrega de un marco de difusión

- Recibir una trama de baliza de difusión

- Iniciando un apretón de manos de tres vías

- Enviar una solicitud ARP

- Transmitir una solicitud de sonda

Explicación: Un dispositivo inalámbrico puede utilizar dos métodos para descubrir y registrarse con un punto de acceso: modo pasivo y modo activo. En el modo pasivo, el AP envía una trama de baliza de broadcast que contiene el SSID y otras configuraciones inalámbricas. En el modo activo, el dispositivo inalámbrico se debe configurar manualmente para el SSID y, a continuación, el dispositivo transmite una solicitud de sondeo.

18. Un técnico está configurando el canal en un router inalámbrico a 1, 6 o 11. ¿Cuál es el propósito de ajustar el canal?

- Para permitir diferentes normas 802.11

- Para evitar interferencias de dispositivos inalámbricos cercanos

- Para desactivar la difusión del SSID

- Para proporcionar modos de seguridad más fuertes

Explicación: Los canales 1, 6 y 11 se seleccionan porque están separados por 5 canales, minimizando así la interferencia con los canales adyacentes. Una frecuencia de canal puede interferir con los canales a ambos lados de la frecuencia principal. Todos los dispositivos inalámbricos deben utilizarse en canales no adyacentes.

19. Mientras asisten a una conferencia, los participantes utilizan computadoras portátiles para la conectividad de red. Cuando un orador invitado intenta conectarse a la red, la laptop no puede mostrar ninguna red inalámbrica disponible. ¿El punto de acceso debe estar funcionando en qué modo?

- Mezclado

- Pasivo

- Activo (SSID Oculto)

- Abierto

Explicación: El modo Activo (o SSID Oculto) se utiliza para configurar un Punto de Acceso de modo que los clientes deben conocer el SSID para conectarse. Los AP y los routers inalámbricos pueden funcionar en un modo mixto, lo que significa que se admiten varios estándares inalámbricos. Abierto es un modo de autenticación para un punto de acceso que no tiene ningún impacto en la lista de redes inalámbricas disponibles para un cliente. Cuando un punto de acceso se configura en modo Pasivo, el SSID se transmite de modo que el nombre de la red inalámbrica aparezca en la lista de redes disponibles para los clientes.

20. Se requiere un administrador de red para actualizar el acceso inalámbrico a los usuarios finales de un edificio. Para proporcionar velocidades de datos de hasta 1,3 Gb/s y seguir siendo compatible con dispositivos antiguos, ¿qué estándar inalámbrico se debe implementar?

- 802.11n

- 802.11ac

- 802.11g

- 802.11b

Explicación: 802.11ac proporciona velocidades de datos de hasta 1,3 Gb/s y sigue siendo compatible con dispositivos 802.11a/b/g/n. 802.11g y 802.11n son estándares más antiguos que no pueden alcanzar velocidades superiores a 1 Gb/s. 802.11ad es un estándar más reciente que puede ofrecer velocidades teóricas de hasta 7 Gb/s.

21. Un técnico está a punto de instalar y configurar una red inalámbrica en una pequeña sucursal. ¿Cuál es la primera medida de seguridad que el técnico debe aplicar inmediatamente al encender el router inalámbrico?

- Habilite el filtrado de direcciones MAC en el router inalámbrico.

- Configure el cifrado en el router inalámbrico y los dispositivos inalámbricos conectados.

- Cambie el nombre de usuario y la contraseña predeterminados del router inalámbrico.

- Inhabilite la difusión SSID de la red inalámbrica.

Explicación: La primera acción que un técnico debe hacer para asegurar una nueva red inalámbrica es cambiar el nombre de usuario y la contraseña predeterminados del router inalámbrico. La siguiente acción normalmente sería configurar el cifrado. Luego, una vez que el grupo inicial de hosts inalámbricos se haya conectado a la red, el filtrado de direcciones MAC se habilitaría y la difusión SSID se inhabilitaría. Esto evitará que los nuevos hosts no autorizados encuentren y se conecten a la red inalámbrica.

22. En un panel del WLC Cisco 3504, ¿qué opción proporciona el acceso al menú completo de las características?

- Puntos de acceso

- Resumen de la red

- Avanzada

- Pícaros

Explicación: El panel del WLC Cisco 3504 se visualiza cuando un usuario inicia sesión en el WLC. Proporciona algunos ajustes básicos y menús a los que los usuarios pueden acceder rápidamente para implementar una variedad de configuraciones comunes. Al hacer clic en el botón Avanzada, el usuario accederá a la página de Resumen Avanzado y accederá a todas las características del WLC.

23. ¿Qué paso se requiere antes de crear una nueva red inalámbrica (WLAN) en un WLC de las Cisco 3500 Series?

- Cree un nuevo SSID.

- Cree o tenga un servidor SNMP disponible.

- Cree o tenga un servidor RADIUS disponible.

- Cree una nueva interfaz VLAN.

Explicación: Cada nueva red inalámbrica (WLAN) configurada en un WLC de las Cisco 3500 Series necesita su propia interfaz VLAN. Por lo tanto, se requiere que una nueva interfaz VLAN sea creada primero antes de que se pueda crear una nueva red inalámbrica (WLAN).

24. Un ingeniero de red está solucionando problemas con una red inalámbrica recién implementada que está utilizando los últimos estándares 802.11. Cuando los usuarios acceden a servicios de ancho de banda alto, como la transmisión de vídeo, el rendimiento de la red inalámbrica es deficiente. Para mejorar el rendimiento, el ingeniero de red decide configurar un SSID de banda de frecuencia de 5 GHz y capacitar a los usuarios para que utilicen ese SSID para los servicios multimedia de streaming. ¿Por qué esta solución podría mejorar el rendimiento de la red inalámbrica para ese tipo de servicio?

- Exigir a los usuarios que cambien a la banda de 5 GHz para la transmisión de contenido multimedia es inconveniente y dará lugar a que menos usuarios accedan a estos servicios.

- La banda de 5 GHz tiene más canales y está menos concurrida que la banda de 2,4 GHz, lo que la hace más adecuada para la transmisión multimedia.

- La banda de 5 GHz tiene un mayor alcance y, por lo tanto, es probable que esté libre de interferencias.

- Los únicos usuarios que pueden cambiar a la banda de 5 GHz serán aquellos con las últimas NIC inalámbricas, lo que reducirá el uso.

Explicación: El rango inalámbrico está determinado por la antena del punto de acceso y la potencia de salida, no por la banda de frecuencia que se utiliza. En este escenario se afirma que todos los usuarios tienen NIC inalámbricas que cumplen con el estándar más reciente y, por lo tanto, todos pueden acceder a la banda de 5 GHz. Aunque a algunos usuarios les puede resultar inconveniente cambiar a la banda de 5 GHz para acceder a los servicios de streaming, es el mayor número de canales, no solo menos usuarios, lo que mejorará el rendimiento de la red.

25. Un administrador de red está configurando una conexión del servidor RADIUS en un WLC de las Cisco 3500 Series. La configuración requiere una contraseña secreta compartida. ¿Cuál es el propósito de la contraseña secreta compartida?

- Es utilizado por el servidor RADIUS para autenticar a los usuarios WLAN.

- Se utiliza para autenticar y cifrar los datos del usuario en la red inalámbrica (WLAN).

- Se utiliza para cifrar los mensajes entre el WLC y el servidor RADIUS.

- Permite que los usuarios autentiquen y accedan a la red inalámbrica (WLAN).

Explicación: El protocolo RADIUS (Remote Authentication Dial-In User Service) utiliza características de seguridad para proteger las comunicaciones entre el servidor RADIUS y los clientes. Un secreto compartido es la contraseña usada entre el WLC y el servidor RADIUS. No es para usuarios finales.

26. ¿Qué tres parámetros necesitarían ser cambiados si se están implementando las mejores prácticas para un dispositivo AP inalámbrico doméstico? (Elija tres.)

- Contraseña del sistema operativo cliente inalámbrico

- Frecuencia de antena

- Contraseña de red inalámbrica

- Tiempo de baliza inalámbrica

- Contraseña de AP

- SSID

Explicación: Tan pronto como un AP se saca de la caja, la contraseña predeterminada del dispositivo (Contraseña de AP), el SSID y los parámetros de seguridad (Contraseña de red inalámbrica) se deben configurar. La frecuencia de una antena inalámbrica se puede ajustar, pero no es necesario hacerlo. El tiempo de la baliza no se configura normalmente. La contraseña del sistema operativo del cliente inalámbrico no se ve afectada por la configuración de una red inalámbrica doméstica.

Sección 3: Autenticación, Autorización y Contabilidad (AAA)

27. ¿Qué componente, implementación o protocolo de control de acceso se basa en nombres de usuario y contraseñas?

- 802.1X

- Contabilidad

- Autenticación

- Autorización

28. ¿Qué tipo de red inalámbrica se basa en el estándar 802.11 y una frecuencia de radio de 2,4 GHz o 5 GHz?

- Red inalámbrica del área metropolitana (WMAN)

- Red inalámbrica de área amplia (WWAN)

- Red inalámbrica de área local (WLAN)

- Red inalámbrica de área personal (WPAN)

29. ¿Qué dos soluciones de Cisco ayudan a prevenir los ataques de hambre DHCP? (Elija dos.)

- DHCP Snooping

- IP Source Guard

- Inspección ARP dinámica

- Seguridad de puertos

- Dispositivo de seguridad web

Explicación: Cisco proporciona soluciones para ayudar a mitigar los ataques de la capa 2, incluyendo:

- IP Source Guard (IPSG): Previene los ataques de suplantación de direcciones MAC e IP.

- Inspección dinámica de ARP (DAI): Previene la suplantación de ARP y los ataques de envenenamiento de ARP.

- DHCP Snooping: Evita el hambre de DHCP y los ataques de suplantación de SCP.

- Seguridad de puertos: Previene muchos tipos de ataques, incluidos ataques de desbordamiento de tablas MAC y ataques de hambre de DHCP.

Web Security Appliance (WSA) es una tecnología de mitigación para amenazas basadas en web.

30. ¿Cuáles son tres técnicas para mitigar los ataques VLAN? (Elija tres.)

- Habilite el enlace troncal manualmente.

- Inhabilite el DTP.

- Habilite la protección de origen.

- Fije la VLAN nativa a una VLAN no utilizada.

- Utilice las VLAN privadas.

- Habilite la protección BPDU.

Explicación: La mitigación de un ataque VLAN se puede hacer inhabilitando el Dynamic Trunking Protocol (DTP), estableciendo manualmente los puertos al modo de enlace troncal y estableciendo la VLAN nativa de los enlaces troncales a las VLAN no utilizadas.

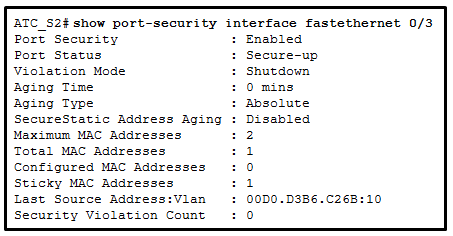

31. Consulte la exposición. ¿Qué se puede determinar acerca de la seguridad del puerto a partir de la información que se muestra?

- El puerto tiene el número máximo de direcciones MAC que es soportada por un puerto del switch de la capa 2 que se configura para la seguridad del puerto.

- El puerto ha sido cerrado.

- El modo de infracción de puerto es el valor predeterminado (Shutdown) para cualquier puerto que tenga habilitada la seguridad de puerto.

- El puerto tiene dos dispositivos conectados.

Explicación: La línea Port Security muestra simplemente un estado de Enabled si el comando switchport port-security (sin opciones) se ha ingresado para un puerto de switch determinado. Si se ha producido una infracción de seguridad de puerto, aparece un mensaje de error diferente, como Secure-shutdown. El número máximo de direcciones MAC soportadas es 50. La línea Maximum MAC Addresses se utiliza para mostrar cuántas direcciones MAC se pueden aprender (2 en este caso). La línea Sticky MAC Addresses muestra que solamente un dispositivo ha sido conectado y aprendido automáticamente por el Switch. Esta configuración se podría utilizar cuando un puerto es compartido por dos personas que traen computadoras portátiles separadas.

32. Un administrador de red de una universidad está configurando el proceso de autenticación de usuario WLAN. Los usuarios inalámbricos deben introducir credenciales de nombre de usuario y contraseña que serán verificadas por un servidor. ¿Qué servidor proporcionaría dicho servicio?

- AAA

- NAT

- RADIUS

- SNMP

Explicación: El servicio de usuario de acceso telefónico de autenticación remota (RADIUS) es un protocolo y software de servidor que proporciona autenticación basada en usuarios para una organización. Cuando una red inalámbrica (WLAN) se configura para utilizar un servidor RADIUS, los usuarios ingresarán las credenciales del nombre de usuario y de la contraseña que son verificadas por el servidor RADIUS antes de permitir el acceso a la red inalámbrica (WLAN).

33. Un técnico está solucionando problemas con una red inalámbrica (WLAN) lenta que consiste en dispositivos 802.11b y 802.11g. Un nuevo router de doble banda 802.11n/ac se ha desplegado en la red para reemplazar al viejo router 802.11g. ¿Qué puede hacer el técnico para abordar la velocidad inalámbrica lenta?

- Divida el tráfico inalámbrico entre la banda 802.11n 2.4 GHz y la banda de 5 GHz.

- Actualice el firmware en el nuevo router.

- Configure los dispositivos para que utilicen un canal diferente.

- Cambie el SSID.

Explicación: La división del tráfico inalámbrico entre la banda 802.11n 2.4 GHz y la banda de 5 GHz permitirá que el 802.11n utilice las dos bandas como dos redes inalámbricas separadas para ayudar a administrar el tráfico, mejorando así el rendimiento inalámbrico.

34. El manual de la empresa establece que los empleados no pueden tener hornos microondas en sus oficinas. En su lugar, todos los empleados deben utilizar los hornos microondas ubicados en la cafetería de los empleados. ¿Qué riesgo de seguridad inalámbrica intenta evitar la empresa?

- Dispositivos mal configurados

- Puntos de acceso no fiables

- Interferencia accidental

- Interceptación de datos

Explicación: Los ataques de denegación de servicio pueden ser el resultado de dispositivos configurados incorrectamente que pueden inhabilitar la red inalámbrica (WLAN). La interferencia accidental de dispositivos como hornos microondas y teléfonos inalámbricos puede afectar tanto la seguridad como el rendimiento de una red inalámbrica (WLAN). Los ataques man-in-the-middle pueden permitir que un atacante intercepte datos. Los puntos de acceso no fiables pueden permitir que usuarios no autorizados accedan a la red inalámbrica.

35. ¿Cuál es la función proporcionada por el protocolo CAPWAP en una red inalámbrica corporativa?

- El CAPWAP crea un túnel en los puertos del Protocolo de Control de Transmisión (TCP) para permitir que un WLC configure un Punto de Acceso autónomo.

- CAPWAP proporciona la encapsulación y el reenvío del tráfico de usuario inalámbrico entre un Punto de Acceso y un Controlador de LAN Inalámbrica (WLC).

- CAPWAP proporciona conectividad entre un punto de acceso mediante el direccionamiento IPv6 y un cliente inalámbrico mediante el direccionamiento IPv4.

- CAPWAP proporciona el cifrado del tráfico del usuario de red inalámbrica entre un Punto de Acceso y un cliente de red inalámbrica.

Explicación: CAPWAP es un protocolo estándar IEEE que permite que un WLC administre múltiples AP y WLAN. CAPWAP es también responsable de la encapsulación y del reenvío del tráfico del cliente WLAN entre un AP y un WLC.

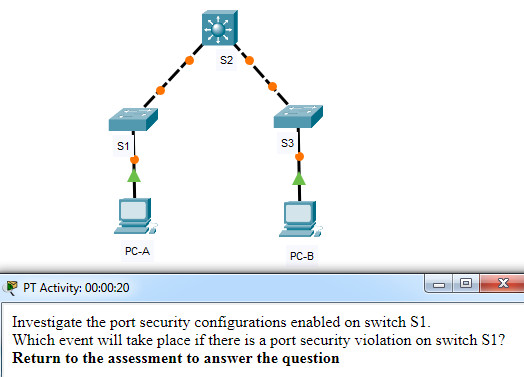

36. Abra la actividad PT. Realice las tareas en las instrucciones de actividad y, a continuación, responda a la pregunta.

Módulos 10 – 13: Respuestas de seguridad L2 y cuestionarios WLAN

¿Qué evento tendrá lugar si hay una violación de seguridad del puerto en la interfaz del switch S1 Fa0/1?

- Se registra un mensaje de Syslog.

- La interfaz entrará en estado de inhabilitación por error.

- Los paquetes con direcciones de origen desconocidas se eliminarán.

- Se envía una notificación.

Explicación: El modo de la violación se puede ver publicando el comando show port-security interface <int>. La interfaz FastEthernet 0/1 se configura con el modo de violación de protección. Si hay una violación, la interfaz FastEthernet 0/1 descartará los paquetes con las direcciones MAC desconocidas.

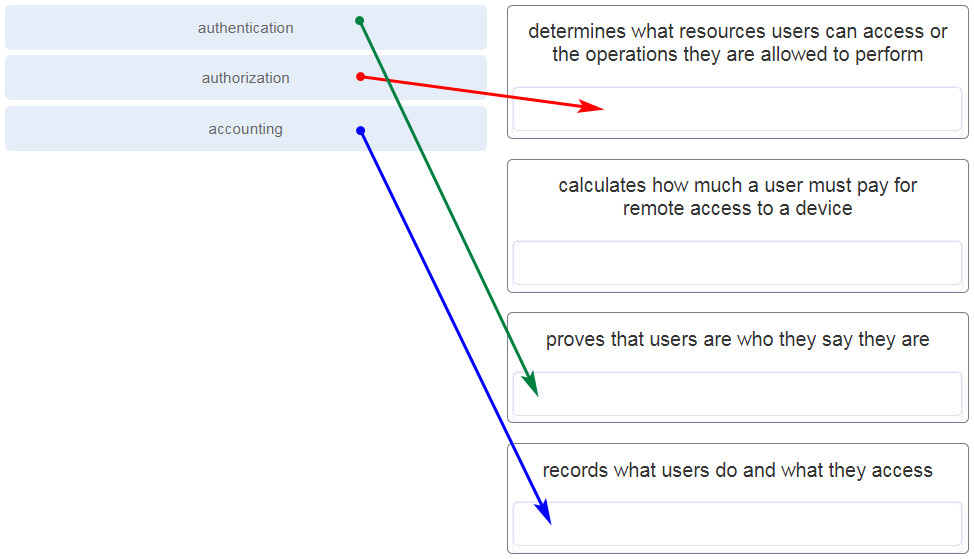

37. Haga coincidir cada componente funcional de AAA con su descripción. (No se utilizan todas las opciones.)

Coincidencias:

- Autenticación: Se basa en nombres de usuario y contraseñas.

- Autorización: Controla lo que los usuarios pueden hacer en la red.

- Contabilidad: Registra los comandos EXEC y de configuración configurados por un usuario.

38. ¿Cuáles son dos protocolos que son utilizados por AAA para autenticar a los usuarios contra una base de datos central de nombres de usuario y contraseña? (Elija dos.)

- SSH

- HTTPS

- TACACS+

- RADIUS

- CHAP

- NTP

Explicación: Mediante el uso de TACACS+ o RADIUS, AAA puede autenticar a los usuarios de una base de datos de nombres de usuario y contraseñas almacenados centralmente en un servidor, tal como un servidor ACS de Cisco.

39. ¿Cuál es el resultado de un ataque de hambre DHCP?

- El atacante proporciona DNS incorrecto e información de puerta de enlace predeterminada a los clientes.

- Las direcciones IP asignadas a clientes legítimos son secuestradas.

- Los clientes reciben asignaciones de direcciones IP de un servidor DHCP no autorizado.

- Los clientes legítimos no pueden arrendar direcciones IP.

Explicación: Los ataques de hambre de DHCP son lanzados por un atacante con la intención de crear un DoS para clientes DHCP. Para lograr este objetivo, el atacante utiliza una herramienta que envía muchos mensajes DHCPDISCOVER para arrendar todo el grupo de direcciones IP disponibles, negándolos así a hosts legítimos.

40. ¿Qué característica o configuración en un Switch lo hace vulnerable a los ataques de doble etiquetado VLAN?

- El tamaño limitado del espacio de memoria direccionable por contenido.

- La función de puerto troncal automático habilitada para todos los puertos de forma predeterminada.

- La VLAN nativa del puerto troncal es la misma que una VLAN del usuario.

- Modo dúplex mixto habilitado para todos los puertos de forma predeterminada.

Explicación: Un ataque de salto VLAN de doble etiquetado (o doble encapsulado) aprovecha la forma en que el hardware en la mayoría de los switches funciona. La mayoría de los switches realizan solamente un nivel de desencapsulación 802.1Q, lo que permite a un atacante incrustar una etiqueta 802.1Q oculta dentro de la trama. Esta etiqueta permite que la trama sea remitida a una VLAN que la etiqueta 802.1Q original no especificó. Una característica importante del ataque de salto VLAN de doble encapsulación es que funciona incluso si se inhabilitan los puertos troncales, porque un host envía típicamente una trama en un segmento que no es un enlace troncal. Este tipo de ataque es unidireccional y funciona solamente cuando el atacante está conectado a un puerto que reside en la misma VLAN que la VLAN nativa del puerto troncal.

41. ¿Qué componente de AAA permite a un administrador realizar un seguimiento de las personas que acceden a los recursos de la red y a los cambios que se realizan en esos recursos?

- Autenticación

- Contabilidad

- Accesibilidad

- Autorización

Explicación: Uno de los componentes en AAA es la contabilidad. Después de que un usuario se autentica con AAA, los servidores AAA mantienen un registro detallado de exactamente qué acciones toma el usuario autenticado en el dispositivo.

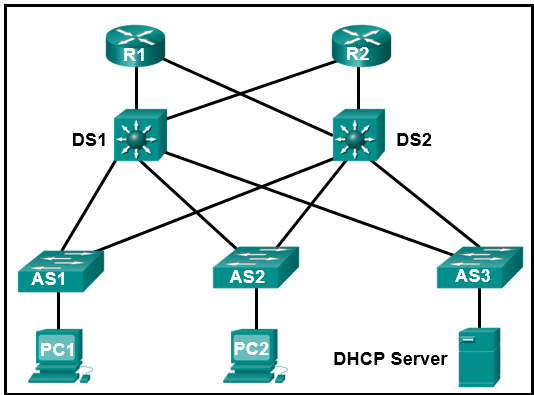

42. Consulte la exposición. PC1 y PC2 deben poder obtener asignaciones de direcciones IP del servidor DHCP. ¿Cuántos puertos entre los switches se deben asignar como puertos de confianza como parte de la configuración del snooping DHCP?

- 1

- 3

- 5

- 7

Explicación: La configuración de snooping DHCP incluye la creación de la base de datos de enlace de DHCP Snooping y la asignación de puertos de confianza necesarios en los conmutadores. Un puerto de confianza apunta a los servidores DHCP legítimos. En este diseño de red, debido a que el servidor DHCP se asocia al AS3, siete puertos del switch se deben asignar como puertos de confianza: uno en el AS3 hacia el servidor DHCP, uno en el DS1 hacia el AS3, uno en el DS2 hacia el AS3, y dos conexiones en el AS1 y el AS2 (hacia DS1 y DS2), para un total de siete.

43. Un especialista en seguridad de TI habilita la seguridad del puerto en un puerto del switch Cisco. ¿Cuál es el modo de violación predeterminado en uso hasta que el puerto del switch esté configurado para utilizar un modo de violación diferente?

- Apagado (Shutdown)

- Deshabilitado

- Restringir

- Proteger

Explicación: Si no se especifica ningún modo de infracción cuando se habilita la seguridad del puerto en un puerto del conmutador, el modo de infracción de seguridad se apaga (shutdown) de forma predeterminada.

44. Un portátil no puede conectarse a un punto de acceso inalámbrico. ¿Qué dos pasos de solución de problemas se deben tomar primero? (Elija dos.)

- Asegúrese de que está seleccionado el medio de red correcto.

- Asegúrese de que la antena del ordenador portátil esté conectada.

- Asegúrese de que la NIC inalámbrica esté habilitada.

- Asegúrese de que se elija el SSID inalámbrico.

- Asegúrese de que la NIC esté configurada para la frecuencia adecuada.

45. ¿Cuál es una ventaja de la ocultación SSID?

- Los clientes tendrán que identificar manualmente el SSID para conectarse a la red.

- Es la mejor manera de proteger una red inalámbrica.

- Los SSID son muy difíciles de descubrir porque los AP no los transmiten.

- Proporciona acceso gratuito a Internet en lugares públicos donde el conocimiento del SSID no es motivo de preocupación.

Explicación: La ocultación SSID es una característica de seguridad débil que es realizada por los AP y algunos routers inalámbricos al inhabilitar la trama de la baliza SSID. Aunque los clientes tienen que identificar manualmente el SSID para conectarse a la red, el SSID se puede descubrir fácilmente. La mejor manera de proteger una red inalámbrica es utilizar sistemas de autenticación y cifrado. La ocultación SSID no proporciona acceso gratuito a Internet en ubicaciones públicas, pero se podría utilizar una autenticación de sistema abierto en esa situación.

46. ¿Qué es un modo de seguridad inalámbrica que requiere un servidor RADIUS para autenticar a los usuarios de red inalámbrica?

- Personal

- Clave compartida

- Empresa (Enterprise)

- WEP

Explicación: WPA y WPA2 vienen en dos tipos: Personal y Empresarial (Enterprise). Personal se utiliza en redes domésticas y pequeñas de oficinas. La clave compartida permite tres técnicas de autenticación diferentes: (1) WEP, (2) WPA y (3) 802.11i/WPA2. WEP es un método de cifrado.

47. Una empresa ha implementado recientemente una red inalámbrica 802.11n. Algunos usuarios se quejan de que la red inalámbrica es demasiado lenta. ¿Qué solución es el mejor método para mejorar el rendimiento de la red inalámbrica?

- Inhabilite el DHCP en el Punto de Acceso y asigne el direccionamiento estático a los clientes de red inalámbrica.

- Actualice el firmware en el punto de acceso inalámbrico.

- Divida el tráfico entre las bandas de frecuencia de 2,4 GHz y 5 GHz.

- Reemplace las NIC inalámbricas en los equipos que experimentan conexiones lentas.

Explicación: Debido a que algunos usuarios se quejan de que la red es demasiado lenta, la opción correcta sería dividir el tráfico de modo que haya dos redes que utilicen diferentes frecuencias al mismo tiempo. Reemplazar las NIC inalámbricas no necesariamente corregirá que la red sea lenta y podría ser costoso para la empresa. El DHCP frente al direccionamiento estático no debe tener ningún impacto en la lentitud de la red y sería una tarea enorme asignar a todos los usuarios el direccionamiento estático para su conexión inalámbrica. Actualizar el firmware en el punto de acceso inalámbrico siempre es una buena idea. Sin embargo, si algunos de los usuarios están experimentando una conexión de red lenta, es probable que esto no mejoraría sustancialmente el rendimiento de la red.

48. ¿Qué protocolo se puede utilizar para supervisar la red?

- DHCP

- SNMP

- RADIUS

- AAA

Explicación: El Protocolo Simple de Administración de Red (SNMP) se utiliza para monitorear la red.

49. Un administrador de red despliega un router inalámbrico en un pequeño bufete de abogados. Las laptops del empleado se unen a la red inalámbrica (WLAN) y reciben las direcciones IP en la red 10.0.10.0/24. ¿Qué servicio se utiliza en el router inalámbrico para permitir que las laptops de los empleados accedan a Internet?

- DHCP

- RADIUS

- DNS

- NAT

Explicación: Cualquier dirección con 10 en el primer octeto es una dirección IPv4 privada y no se puede enrutar en Internet. El router inalámbrico utilizará un servicio llamado Traducción de Direcciones de Red (NAT) para convertir direcciones IPv4 privadas en direcciones IPv4 enrutables por Internet para que los dispositivos inalámbricos obtengan acceso a Internet.

50. ¿Qué servicio se puede utilizar en un router inalámbrico para priorizar el tráfico de red entre diferentes tipos de aplicaciones para que los datos de voz y vídeo se prioricen sobre el correo electrónico y los datos web?

- QoS

- DNS

- DHCP

- NAT

Explicación: Muchos routers inalámbricos tienen una opción para configurar la Calidad de Servicio (QoS). Al configurar QoS, ciertos tipos de tráfico sensibles al tiempo, como voz y vídeo, se priorizan sobre el tráfico que no es tan sensible al tiempo, como el correo electrónico y la navegación web.

51. ¿Qué componente de control de acceso, implementación o protocolo se basa en roles de dispositivo de suplicante, autenticador y servidor de autenticación?

- Contabilidad

- Autenticación

- Autorización

- 802.1X

52. ¿Qué tipo de red inalámbrica es adecuada para las comunicaciones nacionales y mundiales?

- Red inalámbrica del área metropolitana (WMAN)

- Red inalámbrica de área local (WLAN)

- Red inalámbrica de área personal (WPAN)

- Red inalámbrica de área amplia (WWAN)

53. ¿Qué característica en un Switch lo hace vulnerable a los ataques de salto VLAN?

- El modo dúplex mixto habilitado para todos los puertos por defecto.

- El tamaño limitado del espacio de memoria direccionable por contenido.

- Soporte de ancho de banda de puerto mixto habilitado para todos los puertos de forma predeterminada.

- La función de puerto troncal automático habilitada para todos los puertos de forma predeterminada.

Explicación: Un ataque de salto VLAN permite que el tráfico de una VLAN sea visto por otra VLAN sin enrutamiento. En un ataque de salto VLAN básico, el atacante aprovecha la característica automática del puerto troncal habilitada por defecto en la mayoría de los puertos del switch.

54. ¿Qué componente de AAA se utiliza para determinar a qué recursos puede acceder un usuario y qué operaciones el usuario puede realizar?

- Contabilidad

- Autenticación

- Auditoría

- Autorización

Explicación: Uno de los componentes en AAA es la autorización. Después de que un usuario se autentica con AAA, los servicios de autorización determinan a qué recursos puede acceder el usuario y qué operaciones puede realizar.

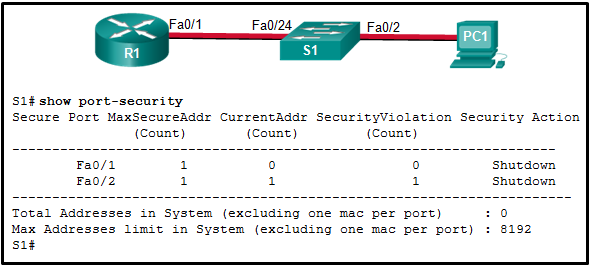

55. Consulte la exposición. La interfaz Fa0/2 en el Switch S1 se ha configurado con el comando switchport port-security mac-address 0023.189d.6456 y una estación de trabajo se ha conectado. ¿Cuál podría ser la razón por la que la interfaz Fa0/2 está apagada?

CCNA 2 v7 Módulos 10 – 13: Seguridad L2 y WLANs Examen Respuestas 55

- La interfaz Fa0/24 del S1 se configura con la misma dirección MAC que la interfaz Fa0/2.

- La conexión entre S1 y PC1 se realiza a través de un cable de cruce.

- El S1 se ha configurado con un comando

switchport port-security aging. - La dirección MAC del PC1 que conecta con la interfaz Fa0/2 no es la dirección MAC configurada.

Explicación: El contador de infracciones de seguridad para Fa0/2 se ha incrementado (evidenciado por el 1 en la columna SecurityViolation). Las direcciones más seguras permitidas en el puerto Fa0/2 son 1 y esa dirección se introdujo manualmente. Por lo tanto, el PC1 debe tener una dirección MAC diferente a la configurada para el puerto Fa0/2. Las conexiones entre los dispositivos finales y el conmutador, así como las conexiones entre un router y un conmutador, se realizan con un cable directo.

56. Un administrador de red introduce los siguientes comandos en el switch SW1.

SW1(config)# interface range fa0/5 - 10 SW1(config-if)# ip dhcp snooping limit rate 6

¿Cuál es el efecto después de que se ingresen estos comandos?

- Si cualquiera de los puertos FastEthernet 5 a 10 recibe más de 6 mensajes DHCP por segundo, el puerto se apagará.

- Los puertos FastEthernet 5 a 10 pueden recibir hasta 6 mensajes DHCP por segundo de cualquier tipo.

- Si alguno de los puertos FastEthernet 5 a 10 recibe más de 6 mensajes DHCP por segundo, el puerto seguirá funcionando y se enviará un mensaje de error al administrador de red.

- Los puertos FastEthernet 5 a 10 pueden recibir hasta 6 mensajes de detección DHCP por segundo.

Explicación: Cuando se configura el snooping DHCP, el número de mensajes de detección DHCP que los puertos no confiables pueden recibir por segundo debe ser limitado usando el comando ip dhcp snooping limit rate de configuración de interfaz. Cuando un puerto recibe más mensajes de los que permite la velocidad, se descartarán los mensajes adicionales.

57. Un administrador de red está configurando la seguridad del puerto en un switch Cisco. La directiva de seguridad de la empresa especifica que cuando se produce una infracción, se deben descartar los paquetes con direcciones de origen desconocidas y no se debe enviar ninguna notificación. ¿Qué modo de violación se debe configurar en las interfaces?

- Fuera

- Restringir

- Proteger

- Apagado

Explicación: En un switch Cisco, una interfaz se puede configurar para uno de los tres modos de violación, especificando la acción que se tomará si ocurre una violación:

- Proteger: Los paquetes con las direcciones de origen desconocidas se descartan hasta que se quite un número suficiente de direcciones MAC seguras, o se aumente el número de direcciones máximas permitidas. No hay ninguna notificación de que se ha producido una infracción de seguridad.

- Restringir: Los paquetes con direcciones de origen desconocidas se descartan hasta que se elimina un número suficiente de direcciones MAC seguras o se aumenta el número de direcciones máximas permitidas. En este modo, hay una notificación de que se ha producido una infracción de seguridad.

- Apagado (Shutdown): La interfaz se desactiva inmediatamente por errores y el LED de puerto está apagado.

58. Un administrador de red está trabajando para mejorar el rendimiento WLAN en un router inalámbrico de doble banda. ¿Cuál es una manera sencilla de lograr un resultado de división del tráfico?

- Agregue un extensor de alcance Wi-Fi a la red inalámbrica (WLAN) y fije el AP y el extensor de alcance para servir a diferentes bandas.

- Compruebe y mantenga actualizado el firmware del router inalámbrico.

- Asegúrese de que se utilizan diferentes SSID para las bandas de 2,4 GHz y 5 GHz.

- Requerir que todos los dispositivos inalámbricos utilicen el estándar 802.11n.

Explicación: Por defecto, los routers de doble banda y los AP utilizan el mismo nombre de red en la banda de 2,4 GHz y la banda de 5 GHz. La forma más sencilla de segmentar el tráfico es renombrar una de las redes inalámbricas.

59. ¿Qué componente de control de acceso, implementación o protocolo controla lo que los usuarios pueden hacer en la red?

- Contabilidad

- 802.1X

- Autorización

- Autenticación

60. ¿Qué tipo de red inalámbrica es adecuada para proporcionar acceso inalámbrico a una ciudad o distrito?

- Red inalámbrica de área amplia (WWAN)

- Red inalámbrica de área personal (WPAN)

- Red inalámbrica de área local (WLAN)

- Red inalámbrica del área metropolitana (WMAN)

61. En una página de resumen del WLC Cisco 3504 (Avanzado > Resumen), ¿qué pestaña permite que un administrador de red acceda y configure una red inalámbrica (WLAN) para una opción de seguridad específica tal como WPA2?

- Administración

- Inalámbrico

- WLAN

- Seguridad

62. ¿Qué tipo de antena inalámbrica es la más adecuada para proporcionar cobertura en grandes espacios abiertos, como pasillos o grandes salas de conferencias?

- Yagi

- Omnidireccional

- Plato

- Direccional

63. (Pregunta omitida en el original)

64. ¿Qué beneficio de seguridad se obtiene al habilitar la protección BPDU en las interfaces habilitadas para PortFast?

- Prevención de ataques de desbordamiento de búfer.

- Impidiendo que los switches no autorizados se agreguen a la red.

- Proteger contra bucles de Capa 2.

- La aplicación de la colocación de puentes raíz.

Explicación: La protección BPDU inhabilita inmediatamente un puerto que recibe un BPDU. Esto evita que los switches no autorizados sean agregados a la red. La protección BPDU se debe aplicar solamente a todos los puertos del usuario final.

65. ¿Qué componente de control de acceso, implementación o protocolo registra los comandos EXEC y de configuración configurados por un usuario?

- Autenticación

- Autorización

- 802.1X

- Contabilidad

66. ¿Qué tipo de red inalámbrica utiliza transmisores para proporcionar cobertura sobre un área geográfica extensa?

- Red inalámbrica del área metropolitana (WMAN)

- Red inalámbrica de área local (WLAN)

- Red inalámbrica de área personal (WPAN)

- Red inalámbrica de área amplia (WWAN)

67. ¿Qué componente de control de acceso, implementación o protocolo controla a quién se le permite acceder a una red?

- Autorización

- 802.1X

- Contabilidad

- Autenticación

68. ¿Qué dos estándares inalámbricos IEEE 802.11 funcionan solo en el rango de 5 GHz? (Elija dos.)

- 802.11g

- 802.11ad

- 802.11ac

- 802.11a

- 802.11n

- 802.11b

Explicación: Los estándares 802.11a y 802.11ac operan solo en el rango de 5 GHz. Los estándares 802.11b y 802.11g operan solo en el rango de 2,4 GHz. El estándar 802.11n opera en los rangos de 2,4 y 5 GHz. El estándar 802.11ad opera en los rangos de 2,4, 5 y 60 GHz.

69. ¿Qué tipo de red inalámbrica utilizaría transmisores de baja potencia para una red de corto alcance, generalmente de 6 a 9 metros (20 a 30 pies)?

- Red inalámbrica del área metropolitana

- Red inalámbrica de área personal (WPAN)

- Red inalámbrica de área local

- Red inalámbrica de área amplia

70. (Pregunta omitida en el original)

71. ¿Qué topología de red inalámbrica utilizarían los ingenieros de red para proporcionar una red inalámbrica para todo un edificio universitario?

- Ad hoc

- Hotspot

- Infraestructura

- Modo mixto

72. ¿Qué tipo de red inalámbrica utiliza transmisores para proporcionar servicio inalámbrico en una gran región urbana?

- Red inalámbrica de área amplia

- Red inalámbrica de área personal

- Red inalámbrica del área metropolitana

- Red inalámbrica de área local.

73. ¿Qué tipo de red inalámbrica es adecuada para su uso en un hogar u oficina?

- Red inalámbrica de área amplia

- Red inalámbrica de área personal

- Red inalámbrica de área local

- Red inalámbrica del área metropolitana

74. ¿Qué componente, implementación o protocolo de control de acceso indica el éxito o el fracaso de un servicio solicitado por el cliente con un mensaje de APROBADO o FALLIDO?

- Contabilidad

- Autenticación

- 802.1X

- Autorización

75. ¿Qué tipo de red inalámbrica utiliza a menudo dispositivos montados en edificios?

- Red inalámbrica de área local

- Red inalámbrica del área metropolitana

- Red inalámbrica de área personal

- Red inalámbrica de área amplia

76. Un administrador de red está configurando DAI en un switch con el comando ip arp inspection validate src-mac. ¿Cuál es el propósito de este comando de configuración?

- Verifica la dirección MAC de origen en el encabezado Ethernet contra las ACL ARP configuradas por el usuario.

- Verifica la dirección MAC de origen en el encabezado Ethernet contra la tabla de direcciones MAC.

- Verifica la dirección MAC de origen en el encabezado Ethernet contra la dirección MAC del remitente en el cuerpo ARP.

- Verifica la dirección MAC de origen en el encabezado Ethernet contra la dirección MAC de destino en el cuerpo ARP.

77. ¿Qué componente, implementación o protocolo de control de acceso recopila e informa datos de uso?

- Contabilidad

- Autenticación

- Autorización

- 802.1X

78. ¿Qué tipo de red inalámbrica utiliza transmisores para cubrir una red de tamaño mediano, generalmente hasta 91,4 metros (300 pies)?

- Redes LAN Inalámbricas (WLAN)

79. ¿Qué componente, implementación o protocolo de control de acceso audita las acciones que realizan los usuarios en la red?

- Contabilidad

- Autorización

- Autenticación

- 802.1X

Explicación: El pilar final en el marco AAA es la contabilidad, que mide los recursos que un usuario consume durante el acceso. Esto puede incluir la cantidad de tiempo del sistema o la cantidad de datos que un usuario ha enviado y/o recibido durante una sesión. La contabilidad se lleva a cabo mediante el registro de estadísticas de sesión e información de uso y se utiliza para el control de autorización, facturación, análisis de tendencias, utilización de recursos y actividades de planificación de capacidad.

80. ¿Qué tipo de red inalámbrica utiliza comúnmente dispositivos Bluetooth o ZigBee?

- Red inalámbrica de área amplia

- Red inalámbrica de área personal

- Red inalámbrica de área local

- Red inalámbrica del área metropolitana

81. ¿Qué componente, implementación o protocolo de control de acceso se implementa localmente o como una solución basada en servidor?

- Autorización

- 802.1X

- Contabilidad

- Autenticación

82. Un técnico está solucionando problemas con una WLAN lenta y decide utilizar el enfoque de división de tráfico. ¿Qué dos parámetros tendrían que configurarse para hacer esto? (Elija dos.)

- Configure la banda de 5 GHz para transmitir contenido multimedia y sensible al tiempo.

- Configure el modo de seguridad a WPA Personal TKIP/AES para una red y WPA2 Personal AES para la otra red.

- Configure la banda de 2,4 GHz para el tráfico básico de Internet que no es sensible al tiempo.

- Configure el modo de seguridad a WPA Personal TKIP/AES para ambas redes.

- Configure un SSID común para ambas redes divididas.

83. ¿Qué componente, implementación o protocolo de control de acceso restringe el acceso LAN a través de puertos de conmutador de acceso público?

- 802.1X

- Autorización

- Contabilidad

- Autenticación

Relacionados

Publicidad

Temas

- Arte

- Biología

- Ciencias sociales

- Deporte y Educación Física

- Derecho

- Dibujo

- Diseño e Ingeniería

- Economía

- Educación Artística

- Educación Física

- Electrónica

- Español

- Filosofía

- Física

- Formación y Orientación Laboral

- Francés

- Geografía

- Geología

- Griego

- Historia

- Informática

- Inglés

- Latín

- Lengua y literatura

- Lenguas extranjeras

- Magisterio

- Matemáticas

- Medicina y Salud

- Música

- Otras materias

- Psicología y Sociología

- Química

- Relación en el Entorno de Trabajo

- Religión

- Tecnología